¿Cómo aseguro mi Base de Datos Access?

No es algo nuevo decir que hoy en día vivimos en la era de la información, que actualmente es éste el recurso clave para la competitividad de las industrias y para prácticamente el desarrollo de cualquier actividad que realicemos. Tampoco es algo nuevo decir que las actuales tecnologías nos permiten realizar hallazgos impresionantes a partir de ese constante flujo de información. Sin embargo, lo que hace tan valiosa la información no es solamente su posesión sino que lo es su adecuada gestión.

En el ámbito organizacional, una adecuada gestión de la información nos puede permitir obtener no sólo datos, sino que conocimiento para poder desarrollar e implementar las estrategias que nos podrán llevar a alcanzar el éxito. Dentro de una adecuada gestión de la información se encuentra, sin lugar a dudas, la gestión de la seguridad de la información. Todos sabemos que tener información es tener poder, por lo que la fuga de ésta no es sólo una fuga de datos sino que además una posible pérdida de competitividad y todo lo que a ello esté relacionado. Así la seguridad informática se vuelve un aspecto clave a la hora de desarrollar y mantener una ventaja competitiva sostenible para las organizaciones.

En el presente artículo, nos abocaremos a desarrollar una forma de solucionar este complejo problema organizacional, desde la perspectiva de la protección de la información contenida en las bases de datos generadas en los archivos de Microsoft Access. Particularmente se explica lo que se puede hacer para que las bases de datos de Microsoft Office Access 2007 sean más seguras. Se explican los conceptos que hay que comprender para poder usar correctamente las características de seguridad de Office Access 2007 y se explica cómo usar las herramientas de Access que ayudan a proteger las bases de datos.

La protección de nuestros archivos Microsoft Access es fundamental, pues en estas bases de datos la empresa puede manejar su base de clientes, transacciones, trabajadores, proveedores, entre otros. Bajo este contexto, la utilidad de tener el conocimiento necesario para la protección de Base de Datos es importante para evitar fuga de información relevante para la compañía.

A continuación realizaremos una detallada descripción de los principales métodos que posee Microsoft Access para permitir proteger nuestros datos:

El primero de ellos corresponde a un método sencillo que nos permite evitar que un procesador de texto pueda leer la base de datos de manera directa. Esto sirve para que al abrir una base de datos con algún programa editor, como por ejemplo Bloc de Notas, no se pueda ver la información en los campos definidos como texto o alfanuméricos. Así, al abrir la base de datos con algún procesador de texto, no se podrá ver la escritura, por ejemplo, pero si se puede ver el valor ingresado en los distintos campos de la base. Es por esto que sin otra medida de seguridad esta herramienta resultará completamente inútil en cuanto protección de datos se trate, puesto que no impide que al abrir el contenido de la base en Access, se pueda acceder a su totalidad. Sin embargo, sirve para proteger la base cuando ésta es distribuida por distintos medios.

Cabe mencionar que la codificación de datos también se le denomina encriptamiento y es el proceso mediante el cual una información legible se transforma, a través de un algoritmo, en información ilegible, llamada criptograma. Puede existir además el proceso inverso, llamado descodificación o desencriptación, en el que la información puede volver a ser interpretada en su estado original.

El primer paso para codificar una base de datos es ser su propietario y disponer de los permisos para abrir la base en Modo Exclusivo.

Lo segundo a realizar es su codificación, mediante pasos muy simples que mostraremos a continuación:

-Se deben cerrar todas las bases de datos antes de comenzar el proceso de codificación.

-Dirigirse al menú Herramientas

-Escoger la opción Seguridad.

-A continuación escoger Codificar/Descodificar base de datos.

-Especificar la base de datos a encriptar y proporcionar un nombre distinto al original para la versión codificada.

Access coloca de manera automática los objetos de una base de datos (tablas, formularios, informes, etc) en categorías y luego los divide en grupos. A modo de ejemplo, si se tiene una tabla llamada proveedores, y dentro de la BD existe un formulario o un informe que utilizan información de esta tabla, estos elementos aparecerán en un grupo denominado “Proveedores”. Este tipo de grupos se generan de manera automática en Microsoft Access pero también entrega la opción de crearlos de manera personalizada, lo cual se torna muy útil cuando queremos incrementar la seguridad de la BD evitando por ejemplo, que otros usuarios vean un formulario y el contenido de alguna tabla en concreto. A continuación se detallan todas las formas de ocultar objetos en una base de datos en Access:

Mostrar los grupos y objetos como semitransparentes y no disponibles.

Lo primero es hacer click con el botón derecho del mouse en el menú que se encuentra sobre el panel de exploración y luego seleccionar la opción Opciones de exploración.

Luego, en la parte inferior del recuadro, bajo Opciones de presentación, active la casilla de verificación Mostrar objetos ocultos.

Ocultar un grupo en una categoría.

En el panel de exploración, haga clic con el botón secundario en la barra de título del grupo que desee ocultar y, a continuación, haga clic en Ocultar.

Restaurar un grupo oculto en una categoría

Si decidió mostrar los grupos ocultos como iconos no disponibles y semitransparentes, haga clic con el botón derecho del mouse en el grupo oculto y haga clic en Mostrar.

Y en caso de haber hecho totalmente invisibles los grupos ocultos, proceda de la siguiente manera:

Haga click con el botón derecho del mouse en el menú que se encuentra sobre el panel de exploración y luego seleccionar la opción Opciones de exploración.

En la lista Categorías, seleccione la categoría que contiene el grupo oculto.

En la lista Grupos de..., active la casilla de verificación situada junto al grupo oculto.

Haga clic en Aceptar.

Ocultar uno o varios objetos sólo de un grupo primario

En el panel de exploración, haga clic con el botón secundario del mouse en uno o varios objetos y haga clic en Ocultar en este grupo.

Restaurar (mostrar) uno o varios objetos ocultos sólo de un grupo primario

Con el botón derecho del ratón haga click sobre uno o varios objetos ocultos y luego seleccione la opción Mostrar en este grupo.

.

Ocultar un objeto de todos los grupos y categorías

Debe hacer click con el botón derecho del mouse en el objeto que desee ocultar, y luego, presione en Propiedades de tabla (aparecerá un cuadro con las propiedades del objeto).

Luego active la casilla de verificación Oculto.

Restaurar un objeto oculto de todos los grupos y categorías

Repita los pasos del caso anterior, sólo que ahora debe desactivar la casilla de verificación Oculto.

Al cambiar los opciones de inicio se están modificando las opciones que se cargarán al abrir el archivo de la base de datos. Para acceder a esto es necesario (una vez abierto el archivo en cuestión) hacer click en inicio y seleccionar Propiedades de Access.

Ingresamos a base de datos actual y se desplegará el siguiente menú:

Al desmarcar la opción Mostrar panel de exploración esta herramienta desaparecerá de Access dificultando la libre exploración de la BD.

Otra opción que podemos considerar es la casilla Permitir el uso de menús no restringidos, el cual al ser desmarcado eliminará casi todos los comandos de la banda de opciones, spolo quedarán funcionales algunas opciones de la pestaña Inicio y la de Ayuda como se muestra a continuación:

Al desmarcar la opción Permitir el uso de menús contextuales predeterminados no se podrán ver los menús contextuales predefinidos de Access al hacer click con el botón derecho en la pantalla. Lo cual también dificulta lanavegaciónn dentro de la BD si es que cae en manos equivocadas.

Es importante mencionar que todas las opciones recién descritas se pueden usar en conjunto o por separado, mientras más opciones se utilicen al mismo tiempo, mayor será la seguridad que se le otorgará al archivo.

Otro punto fundamental es que cada vez que se realice un cambio en alguna de estas configuraciones se deberá cerrar Access y luego volver a abrir para que se aplique la nueva configuración en el archivo.

Este procedimiento es una protección básica de nuestra base de datos, en la que no se requiere un conocimiento avanzado en la herramienta de Microsoft.

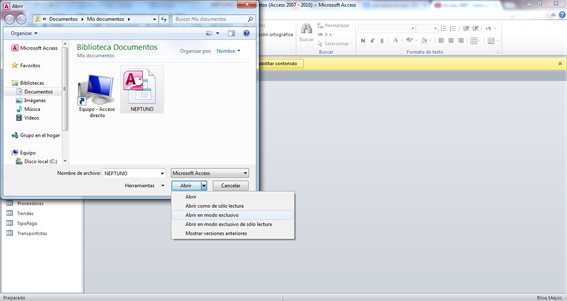

En primer lugar, debemos abrir la Base de Datos en Modo exclusivo ¿Cómo hacemos esto? Debemos presionar la opción abrir en el menú de Microsoft Access, una vez que localicemos el archivo, desplegamos la lista que se encuentra disponible donde normalmente clickeamos para “Abrir” el archivo y seleccionamos “Abrir en modo Exclusivo”

Luego vamos a archivo, clickeamos en información y luego en “Cifrar con contraseña”

Una vez realizado este paso, emergerá una caja en la que nos piden establecer una contraseña para la base de datos y repetirla. Aceptar.

Luego de esto, guardamos los cambios y nos pedirá la contraseña. Lo mismo ocurrirá cada vez que queramos acceder a ella.

La seguridad por usuarios en Microsoft Access puede establecer distintos niveles de acceso a los datos. Lamentablemente, no está disponible en Access 2007 o 2010 para archivos .accdb, .accde, .accdc o .accdr, sin embargo, siempre podemos utilizarla para archivos .mdb o .mde.

Lo primero que debemos hacer es abrir el archivo que deseamos administrar. En Access 2010 vamos a Archivo, Información, nos posicionamos en la flecha que está junto a Usuarios y Permisos e ingresamos al asistente para seguridad por usuarios.

Nota Importante: El Asistente para seguridad por usuarios crea una copia de seguridad de la base de datos de Access actual con el mismo nombre y una extensión de archivo .bak y, a continuación, usa medidas de seguridad para los objetos seleccionados de la base de datos actual. (Nota extraída de Ayuda en Microsoft Access)

Luego, debemos seguir los pasos del asistente, dentro de los cuales nos preguntarán ¿Qué objetos de la base de datos desea proteger? Ahí debemos seleccionar las tablas, consultas, formularios, informes o macros que queramos proteger.

Dentro de los pasos también debemos asignar los permisos para el grupo, ya sea Sólo Lectura, que sólo puedan operar la Copia de Seguridad, tengan Acceso Total u otro. Y luego asignar permisos especiales para operar tablas u otros.

A continuación, podemos agregar los usuarios pertenecientes al grupo, con una contraseña definida.

Posteriormente, a cada usuario podemos asignarle los permisos que concedimos o asignarlo como administrador. Luego podemos crear la copia de seguridad y nuestro archivo estará restringido a usuarios autorizados con los permisos que queramos conceder, se creará un informe asistente.

Un caso muy representativo en donde esta funcionalidad de Microsoft Access se utiliza en el mundo profesional tiene que ver con la protección de información estratégica para una compañía, como por ejemplo lo es la base de datos de clientes más conocida como “Maestro de Clientes”. Esta base datos muchas veces representa un activo estratégico para la empresa, por ende su protección y resguardo es crucial. El hecho de cifrar este archivo con una contraseña es de carácter casi obligatorio, ya que de esta forma, si el archivo se filtra la obtención de la información contenida en él se dificulta bastante. La protección de éste tipo de información puede ir incluso más allá, existen métodos que impiden que el archivo sea replicado o que la información sea copiada, lo que protege aún más esta data tan crucial para el funcionamiento de un negocio.

Aun cuando a partir de este artículo hemos mostrado una gran cantidad de formas de otorgar cierto grado de seguridad a nuestros datos para una mejor gestión de la información y las posibles ventajas competitivas que esto nos puede entregar, no podemos dejar de considerar que la posibilidad de vulneración sigue latente.

Es importante entender que dependiendo de los recursos disponibles y la criticidad de la información que se posee es que será posible determinar el nivel de seguridad óptimo para nuestros datos.

Se debe comprender además que Microsoft Access es muy útil para tratamiento de información de no muy alta complejidad y su seguridad es medianamente vulnerable. Es decir, si deseamos realmente invertir en seguridad informática, utilizar este gestor de base de datos no es lo más recomendable. Ante ello, se recomienda invertir en sistemas que proporcionan mayores estándares de seguridad tales como Windows Server o SQL Server, que nos permitirán manejar la seguridad de una manera más eficiente.

Este artículo intentamos mostrarles la utilidad de mantener la seguridad de nuestras bases de datos a partir de una serie de ejemplos de aplicación. Ahora, a “aplicarnos” y que nadie pueda robar los datos de nuestros clientes.

Autores: Paloma Beltrán, Isabel Navarro y Danae Schocken

Links de interés: